2024’ün son günlerinde sessizce bir siber saldırı kampanyası başlamıştı. Bu saldırı 2025’in ilk çeyreğinde bir güvenlik felaketine dönüştü. Microsoft tarafından yayımlanan kapsamlı bir tehdit istihbarat raporunda, Infostellar ile bilgi hırsızlığı yapıldığını duyurdu. Bu da bir milyondan fazla Windows cihazını etkiledi. Saldırganlar bu kez Discord, Dropbox ve özellikle GitHub gibi popüler platformları kullandı. Amaçları ise netti: Kimlik bilgilerini, oturum çerezlerini ve kişisel verileri çalmak.

Saldırının boyutu yalnızca nicel değil, nitel olarak da endişe verici. Çünkü hem bireysel kullanıcılar hem de büyük kurumsal ağlar hedef alındı. Üstelik saldırganlar yalnızca bir açığı değil, çok aşamalı bir saldırı zincirini ustaca kullandı.

Infostellar ile Bilgi Hırsızlığı: Milyonlarca Cihaza Yayılan Sessiz Tehdit

Microsoft Defender, Infostellar ile bilgi hırsızlığı için açık kapı mı bıraktı?

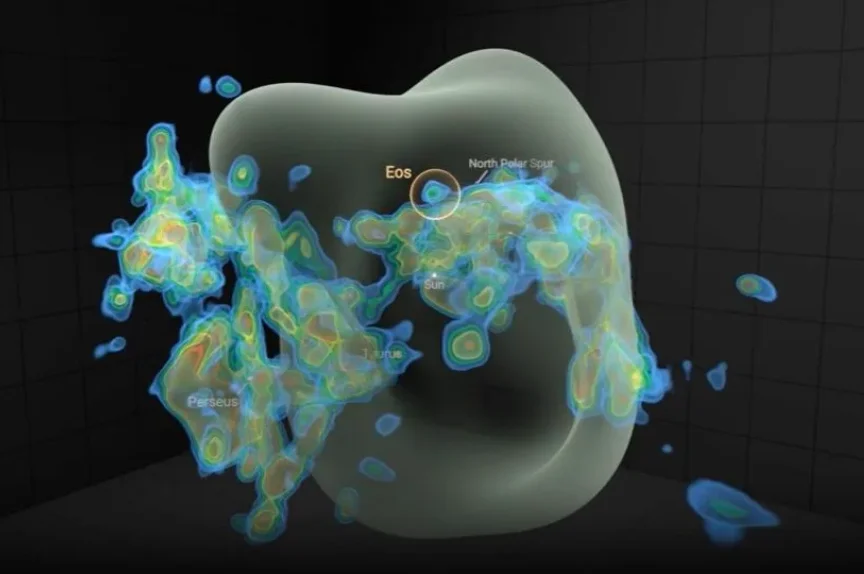

İlk sinyaller Aralık 2024’te geldi. Microsoft Threat Intelligence, illegal film ve yayın siteleri üzerinden yönlendirilen trafiği analiz ettiğinde, kullanıcıların GitHub depolarına çekildiğini fark etti. Bu depolarda ilk etapta zararsız gibi görünen dosyalar yer alıyordu. Ancak bu dosyalar, sistem bilgilerini topluyordu. Böylece daha büyük bir sızıntı operasyonunun parçası olan “infostellar” modülleri içeriyordu.

Olayın en dikkat çeken yönlerinden biri ise, bu kadar geniş çaplı bir saldırının Microsoft Defender gibi yerleşik bir güvenlik sistemine rağmen gerçekleşmiş olmasıydı. Peki, Microsoft Defender neden bu saldırı zincirini durduramadı?

Microsoft’un sunduğu Defender SmartScreen özelliği çoğu durumda zararlı bağlantıları engellemeyi başarıyordu. Ancak bu olayda saldırganlar çok daha karmaşık bir yapı kullanarak sistemin radarından kaçtı. Saldırganlar özellikle, kullanıcıların yasadışı yayın sitelerine yönelmesiyle bir saldırı zinciri başlatılmıştır. Böylece birçok filtre ve siber güvenlik tehditleri uyarısı da aşılmıltır. Bu durum, Defender’ın pasif kaldığı ya da yeni varyantlara karşı yeterince hızlı güncellenemediği ihtimalini güçlendiriyor.

Saldırılar yalnızca GitHub ile sınırlı kalmadı. Discord ve Dropbox gibi güvenli platformlar veri dağıtımında kullanılmıştır. Ancak Microsoft’un raporu, GitHub’un saldırının merkez üssü olduğunu vurgulamaktadır. GitHub üzerindeki kötü amaçlı yazılımlar, kullanıcıların güvenini kazanmaya yönelik tanıdık dosya biçimleri ve açıklamalarla sunulmuştur.

Yani aslında sorun yalnızca kötü niyetli yazılımların olmadığıydı. Bu yazılımların, güvenilir görülen platformlar ve sistemler aracılığıyla kullanıcıların cihazlarına rahatlıkla sızabilmesiydi. Bu noktada akıllara gelen soru net: Microsoft Defender, infostellar saldırısına karşı gerçekten hazırlıklı mıydı? Yoksa sistemde gözden kaçan bir açık mı vardı?

Saldırı Zinciri Nasıl İşledi?

Microsoft’un analizine göre, kullanıcılar önce korsan film sitelerine yönlendirilmekteydi. Buradan birkaç ara yönlendirme yoluyla sahte teknik destek sayfalarına geçilmekteydi. Böylece nihayetinde zararlı yazılım barındıran GitHub depolarına ulaşılmaktaydı.

Bu sistemli yönlendirme zinciri, klasik bir “malvertising (kötü niyetli reklam)” kampanyasının ötesine geçerek, hedefi sadece kandırmakla kalmayıp, doğrudan sistem içine sızan bir düzen kurdu. Zararlı yazılım sistemde çalıştırıldıktan sonra, başka bileşenler de devreye sokularak oturum çerezleri, belgeler ve kimlik bilgileri dışa aktarılmaktaydı.

Platformlar Ne Dedi?

GitHub, olayla ilgili yaptığı açıklamada, Microsoft’un yürüttüğü soruşturmanın farkında olduklarını ve kendi platform politikaları kapsamında kullanıcı hesaplarının derhal askıya alındığını duyurdu. Ayrıca içerik analizinde hem manuel denetim hem de makine öğrenimi destekli sistemlerin kullanıldığı belirtildi.

Discord ve Dropbox cephesinden henüz net bir açıklama gelmemekle birlikte, benzer içeriklerin bu platformlar üzerinden de dağıtıldığı güvenlik uzmanları tarafından doğrulandı.

Bilgi Hırsızlığına Karşı Ne Yapmalı?

Microsoft, bu tür saldırılara karşı kullanıcıların mutlaka çok faktörlü kimlik doğrulama (MFA) kullanmalarını öneriyor. Ancak özellikle SMS tabanlı MFA’nın yerine, kimlik doğrulama uygulamaları ve Microsoft Authenticator gibi çözümlerin tercih edilmesi gerektiği vurgulanıyor.

Ayrıca, Microsoft Defender SmartScreen özelliği açık olan tarayıcıların kullanılması ve kimlik avına karşı dirençli oturum yöntemlerinin tercih edilmesi de saldırıların etkisini azaltacaktır.

Microsoft şunu da açıkça belirtmektedir: “MFA, her saldırıyı engellemeyebilmektedir; fakat en azından bilgi hırsızlığı zincirinin ilk halkalarını kırmak için hâlâ en etkili yöntemlerden biridir.”

Kaynak: Infostealer Infects 1 Million Windows Devices Via Discord, Dropbox, GitHub